Chào bạn, mình là một chuyên gia về bảo mật và hôm nay mình sẽ không nói về những điều hiển nhiên như "đừng đặt mật khẩu 123456". Chúng ta đang đứng ở ngưỡng cửa năm 2026 – thời điểm mà trí tuệ nhân tạo (AI) không còn là một công cụ hỗ trợ mà đã trở thành vũ khí chính trong mọi cuộc tấn công mạng.

Dưới đây là cẩm nang chiến lược giúp bạn và doanh nghiệp của bạn không chỉ "sống sót" mà còn làm chủ được cuộc chơi an ninh mạng trong kỷ nguyên AI và máy tính lượng tử.

Cẩm nang An ninh mạng 2026: Chiến lược bảo mật toàn diện trong kỷ nguyên AI và Lượng tử

Giới thiệu: Khi những rào chắn cũ trở nên vô hình

Năm 2026, thế giới số đã thay đổi hoàn toàn. Nếu năm 2024 chúng ta còn trầm trồ về khả năng viết văn của AI, thì nay, tội phạm mạng đã dùng Generative AI để tạo ra hàng triệu biến thể mã độc mỗi giây. Thậm chí, bóng ma của máy tính lượng tử đang đe dọa bẻ gãy những lớp mã hóa mà chúng ta từng tin là "không thể phá vỡ".

Các phương pháp bảo mật truyền thống kiểu "tường cao hào sâu" của giai đoạn 2023-2024 giờ đây giống như việc dùng khóa cửa sắt để chống lại một bóng ma có khả năng xuyên tường. Chúng ta không thể chỉ phòng thủ dựa trên các quy tắc (rule-based) nữa. Bài viết này sẽ vạch ra một lộ trình mới, nơi sự linh hoạt và khả năng phục hồi được đặt lên hàng đầu.

1. Kỷ nguyên "Hậu mật khẩu" (The Post-Password Era)

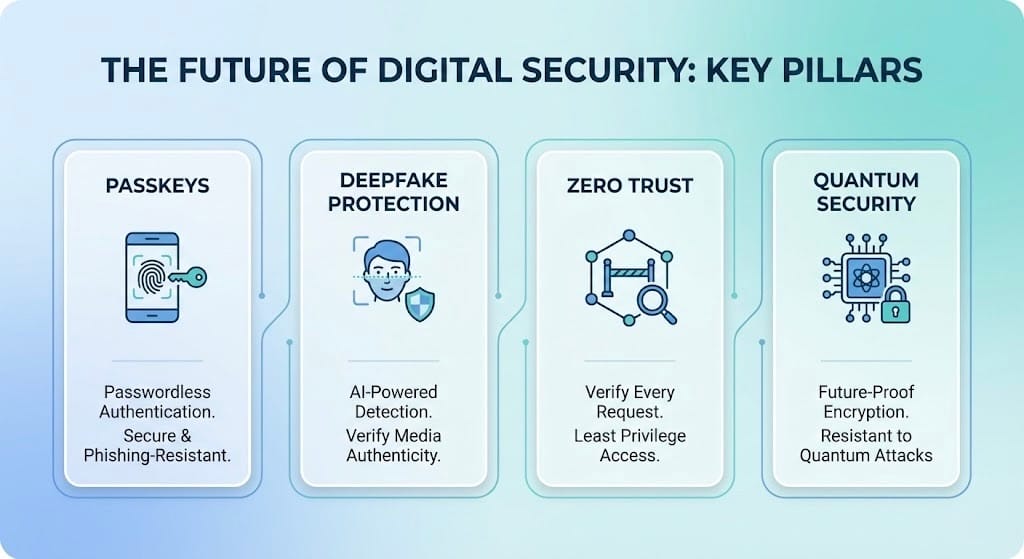

1.1. Chuyển dịch hoàn toàn sang Passkeys và FIDO2

Nói một cách thẳng thắn: Đến năm 2026, mật khẩu là một gánh nặng. Việc ghi nhớ hàng chục chuỗi ký tự phức tạp là điều quá lỗi thời và thiếu an toàn. Passkeys – dựa trên tiêu chuẩn FIDO2 – đã chính thức trở thành "vị cứu tinh".

Thay vì lưu mật khẩu trên máy chủ của dịch vụ (nơi dễ bị hacker tấn công), Passkeys sử dụng cặp khóa mật mã (public/private key). Khóa bí mật nằm an toàn trong chip bảo mật trên điện thoại hoặc máy tính của bạn.

- Cách triển khai: Apple, Google và Microsoft hiện đã đồng bộ hóa Passkeys qua đám mây. Bạn chỉ cần quét vân tay hoặc FaceID là xong.

- Lợi ích lớn nhất: Loại bỏ hoàn toàn rủi ro bị lừa đảo (Phishing). Ngay cả khi bạn vô tình truy cập vào một trang web giả mạo, trang đó cũng không thể "đòi" Passkeys của bạn vì nó không khớp với tên miền đã đăng ký.

1.2. Xác thực đa yếu tố thích ứng (Adaptive MFA) dựa trên AI

Xác thực 2 lớp (2FA) qua SMS đã "chết" từ lâu do các cuộc tấn công SIM swap. Nhưng ngay cả các ứng dụng xác thực cũng đang gây ra tình trạng "MFA Fatigue" (mệt mỏi vì phải bấm xác nhận liên tục).

Năm 2026, chúng ta chuyển sang Adaptive MFA. Hệ thống sẽ sử dụng AI để phân tích:

- Hành vi: Cách bạn cầm điện thoại, nhịp gõ phím đặc trưng.

- Bối cảnh: Vị trí GPS, thời điểm đăng nhập, và thiết bị đang sử dụng. Nếu bạn đang ngồi tại văn phòng vào lúc 9 giờ sáng, hệ thống sẽ cho bạn vào thẳng. Nhưng nếu có một yêu cầu đăng nhập từ một địa lý lạ vào lúc 2 giờ sáng, AI sẽ lập tức yêu cầu xác thực sinh trắc học nghiêm ngặt hơn.

2. Phòng chống Deepfake và Tấn công giả mạo dựa trên AI

2.1. Nhận diện Deepfake trong giao tiếp thời gian thực

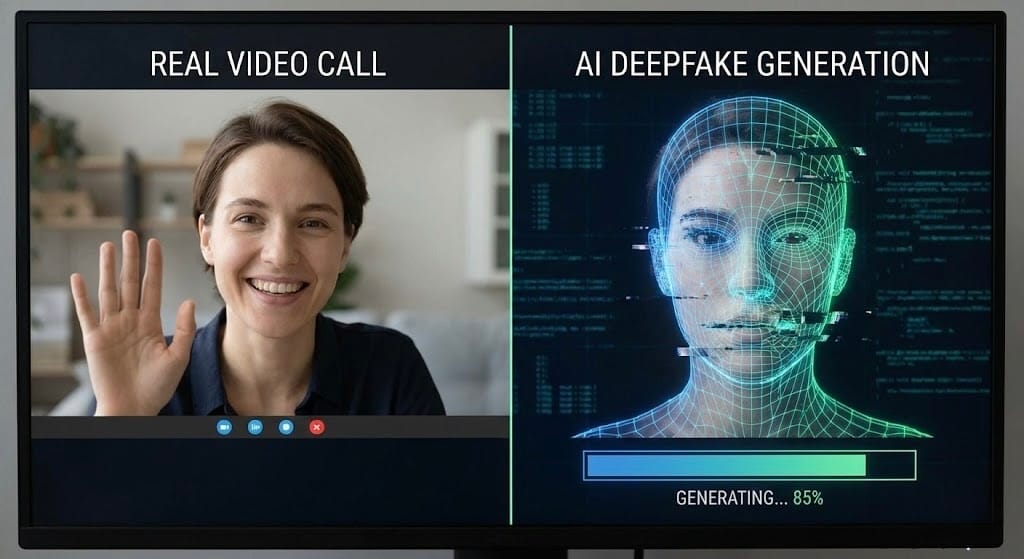

Mình cá là bạn đã từng nghe về những vụ lừa đảo Deepfake triệu đô. Năm 2026, công nghệ này tinh vi đến mức mắt thường không thể phân biệt được đâu là sếp mình, đâu là AI.

Mẹo thực chiến cho bạn: Khi tham gia các cuộc họp video nhạy cảm liên quan đến tài chính, hãy áp dụng giao thức "Challenge-Response":

- Yêu cầu đối phương thực hiện một hành động ngẫu nhiên: "Anh/chị quay mặt sang trái 90 độ rồi đưa tay ngang mặt được không?". Các bộ lọc AI hiện tại thường bị vỡ hình hoặc bóng ma khi có vật cản che khuất các điểm mốc trên khuôn mặt.

- Yêu cầu họ nhắc lại một từ khóa bí mật mà chỉ hai người biết.

2.2. Bảo mật nhận thức (Cognitive Security)

Tin tặc không còn gửi những email sai chính tả nữa. Chúng dùng AI quét toàn bộ mạng xã hội của bạn, hiểu sở thích, giọng văn của bạn để tạo ra một kịch bản lừa đảo "đo ni đóng giày".

Đây là lúc chúng ta cần Bảo mật nhận thức. Hãy xây dựng văn hóa "Nghi ngờ mặc định" (Default Skepticism). Bất kỳ yêu cầu chuyển tiền hay thay đổi tài khoản ngân hàng nào, dù đến từ "vợ/chồng" hay "sếp", đều phải được xác nhận qua một kênh thứ hai (gọi điện thoại trực tiếp hoặc gặp mặt).

3. Chuyển đổi từ "Phòng thủ" sang "Khả năng phục hồi mạng" (Cyber Resilience)

3.1. Kiến trúc Zero Trust 2.0

Triết lý của Zero Trust là: "Đừng tin ai cả, hãy luôn kiểm tra". Trong năm 2026, Zero Trust không chỉ áp dụng cho người dùng mà còn cho từng thiết bị IoT nhỏ nhất trong văn phòng.

Mình muốn nhấn mạnh vào việc Kiểm soát truy cập đặc quyền (PAM). Nhân viên IT không nên có quyền admin vĩnh viễn. Quyền truy cập chỉ được cấp đúng lúc (Just-In-Time) và đúng mức độ cần thiết (Just-Enough-Access) để thực hiện công việc, sau đó tự động thu hồi.

3.2. Micro-segmentation và Giảm thiểu "Bán kính thiệt hại" (Blast Radius)

Hãy tưởng tượng hệ thống mạng của bạn như một con tàu thủy. Nếu không có các khoang ngăn nước, một lỗ thủng nhỏ sẽ làm chìm cả tàu. Micro-segmentation là việc chia nhỏ mạng lưới thành hàng ngàn phân đoạn độc lập. Nếu mã độc Ransomware xâm nhập được vào máy của bộ phận Marketing, nó sẽ bị "nhốt" lại ở đó và không thể lây lan sang máy chủ dữ liệu của bộ phận Kế toán. Điều này giúp doanh nghiệp vẫn vận hành được các phần còn lại ngay cả khi đang bị tấn công.

4. Bảo mật hậu lượng tử (Post-Quantum Cryptography - PQC)

4.1. Tại sao cần quan tâm từ bây giờ?

Có thể bạn nghĩ: "Máy tính lượng tử còn xa vời lắm". Nhưng tin tặc đang thực hiện chiến dịch "Harvest Now, Decrypt Later" (Thu thập ngay, giải mã sau). Chúng đánh cắp dữ liệu mã hóa của bạn hôm nay và chờ đến khi có máy tính lượng tử đủ mạnh để giải mã trong tương lai.

Nếu dữ liệu của bạn có giá trị lâu dài (hồ sơ y tế, bí mật thương mại, thiết kế sản phẩm), bạn cần bảo vệ nó bằng các thuật toán kháng lượng tử ngay từ lúc này.

4.2. Lộ trình nâng cấp

Năm 2026, các tổ chức như NIST đã chuẩn hóa các thuật toán PQC.

- Bước 1: Kiểm kê lại toàn bộ các tài sản đang dùng mã hóa RSA hoặc ECC (vốn rất dễ bị máy tính lượng tử bẻ gãy).

- Bước 2: Ưu tiên nâng cấp các giao thức truyền tải dữ liệu (TLS/SSL) sang các phiên bản hỗ trợ thuật toán lai (Hybrid) – kết hợp giữa mã hóa truyền thống và mã hóa kháng lượng tử.

5. Bảo mật IoT và Cạnh (Edge Computing) trong kỷ nguyên 5G/6G

5.1. Bảo vệ "Vạn vật kết nối"

Năm 2026, từ cái bóng đèn đến máy pha cà phê trong văn phòng đều kết nối 5G/6G. Đây là những "lỗ hổng di động" vì chúng hiếm khi được cập nhật phần mềm. Bạn nên sử dụng Tường lửa cấp thiết bị (Device-level firewalls) và tách riêng mạng IoT ra khỏi mạng chứa dữ liệu quan trọng. Đừng bao giờ để máy in và máy chủ chứa thông tin khách hàng nằm chung một phân vùng mạng.

5.2. SBOM (Software Bill of Materials)

Đây là một khái niệm cực kỳ quan trọng cho doanh nghiệp. SBOM giống như "bảng thành phần dinh dưỡng" trên bao bì thực phẩm, nhưng dành cho phần mềm. Khi mua hoặc sử dụng một phần mềm, hãy yêu cầu nhà cung cấp cung cấp SBOM. Nếu một thư viện mã nguồn mở nào đó (như Log4j trước đây) bị phát hiện có lỗi, bạn sẽ biết ngay lập tức phần mềm mình đang dùng có bị ảnh hưởng hay không thay vì ngồi đoán già đoán non.

6. Bảo mật xanh (Green Security) và Tuân thủ quy định 2026

6.1. Tối ưu hóa năng lượng

Bảo mật không nên "đốt" quá nhiều điện năng. Các giải pháp bảo mật sử dụng AI đời cũ thường ngốn rất nhiều tài nguyên máy chủ. Năm 2026, xu hướng là chọn các thuật toán bảo mật tinh gọn, hiệu quả cao để đáp ứng báo cáo ESG (Môi trường, Xã hội và Quản trị). Một hệ thống bảo mật tốt là một hệ thống chạy mượt mà mà không làm nóng cả phòng máy chủ.

6.2. Luật định về AI

Bạn cần cập nhật các luật như EU AI Act phiên bản tiến hóa hoặc các nghị định về bảo vệ dữ liệu cá nhân tại Việt Nam. Năm 2026, nếu AI của bạn gây rò rỉ dữ liệu hoặc có hành vi phân biệt đối xử, mức phạt sẽ không chỉ dừng lại ở tiền bạc mà còn là trách nhiệm hình sự của người đứng đầu.

7. Các bước hành động cụ thể cho năm 2026

Để không bị tụt lại phía sau, hãy thực hiện ngay danh sách kiểm tra sau:

Đối với cá nhân bạn:

- Xóa sạch mật khẩu cũ: Chuyển sang dùng trình quản lý mật khẩu (1Password, Bitwarden) và kích hoạt Passkeys cho mọi tài khoản hỗ trợ.

- Cảnh giác với âm thanh/hình ảnh: Luôn gọi lại bằng số điện thoại thông thường để xác nhận nếu nhận được yêu cầu chuyển tiền qua video call.

- Bảo vệ danh tính AI: Sử dụng các công cụ ẩn danh dữ liệu khi làm việc với các chatbot AI công cộng (như ChatGPT, Claude).

Đối với doanh nghiệp:

- Diễn tập ứng phó sự cố: Thay vì chỉ đào tạo lý thuyết, hãy tổ chức các buổi diễn tập "Red Team" (giả lập tấn công) để xem nhân viên xử lý thế nào khi bị dính Deepfake.

- Đầu tư vào AI-driven SOC: Một trung tâm điều hành an ninh mạng không có AI hỗ trợ sẽ không thể xử lý hàng tỷ cảnh báo mỗi ngày.

- Xây dựng kho lưu trữ ngoại tuyến (Offline backup): Trong kỷ nguyên Ransomware AI, bản sao lưu trực tuyến cũng có thể bị mã hóa. Hãy giữ một bản sao lưu "lạnh" hoàn toàn tách biệt với internet.

Câu hỏi thường gặp (FAQ)

Hỏi: Phần mềm diệt virus truyền thống có còn tác dụng trong năm 2026 không? Trả lời: Có, nhưng nó giống như việc bạn đeo khẩu trang vải giữa một vùng dịch bệnh nguy hiểm. Nó chỉ lọc được những thứ thô sơ nhất. Bạn cần nâng cấp lên các giải pháp EDR (Endpoint Detection and Response) tích hợp AI để phát hiện hành vi bất thường thay vì chỉ quét mã độc dựa trên mẫu có sẵn.

Hỏi: Làm thế nào để phân biệt người thật và Deepfake khi gọi video nhanh nhất? Trả lời: Ngoài việc yêu cầu họ quay mặt, hãy để ý đến đôi mắt. Deepfake thường gặp khó khăn trong việc mô phỏng sự phản chiếu ánh sáng tự nhiên trong con ngươi hoặc nhịp chớp mắt không đều.

Hỏi: Doanh nghiệp nhỏ (SME) không có nhiều ngân sách thì nên ưu tiên gì? Trả lời: Ba thứ rẻ nhưng hiệu quả nhất: 1. Đào tạo nhận thức cho nhân viên (con người là mắt xích yếu nhất); 2. Bật Passkeys/MFA cho mọi tài khoản; 3. Thực hiện sao lưu dữ liệu định kỳ và để riêng một bản offline.

Kết luận

An ninh mạng năm 2026 không còn là một bộ phận kỹ thuật ngồi trong góc phòng IT nữa. Nó đã trở thành một phần của chiến lược sinh tồn. Cuộc chiến bây giờ là giữa AI bảo vệ và AI tấn công.

Chìa khóa không phải là cố gắng xây dựng một bức tường không thể phá vỡ, mà là xây dựng một hệ thống có khả năng "Resilience" – sẵn sàng bị tấn công nhưng có khả năng phục hồi thần tốc. Hãy nhớ: Trong thế giới số, không có sự an toàn tuyệt đối, chỉ có sự chuẩn bị kỹ càng nhất.

Bạn đã sẵn sàng để nâng cấp lá chắn của mình chưa? Nếu có bất kỳ thắc mắc nào về việc triển khai Passkeys hay Zero Trust, đừng ngần ngại để lại bình luận nhé!

Discussion